- 福建榕基软件股份有限公司

- 电话:0591-87860988

- 传真:0591-87869595

- 地址:福建省福州市鼓楼区

- 软件大道89号

- A区15座

- 邮编:350003

实战化威胁猎杀,让威胁无处遁形——“美向俄电网植入恶意代码”等有关报道带来的启示

1、背景

2019年6月16日,美国《纽约时报》爆料称,美政府官员承认,早在2012年就已在俄罗斯电网中植入病毒程序,可随时发起网络攻击[1]。报道随即引发相关国家的高度关注和国际舆论的广泛猜测。尽管美国总统特朗普第一时间否认了《纽约时报》的报道,但世界仍普遍担忧网络冷战甚至热战距离人类越来越近。俄方对此表示,“美国设想对俄发动网络战”的可能性是存在的。据《纽约时报》报道,美方瞄上俄电力系统,是因为“美国网络司令部研究了俄方在2020年美总统选举期间切断选举关键州供电的可能性,并认为美方需有相应的遏制办法”。俄战略规划与预测研究所所长古谢夫则表示,美方(向俄方电力系统)植入恶意代码与“保护2020年美国总统选举”毫无关系,其真实目的就是压制俄罗斯。如果美国确实企图向俄电力系统植入恶意程序代码,则应把该行为视作对俄方的直接威胁。

双方在网络空间安全领域的相互指责,由来已久。2016年10月至12月,媒体陆续出现了有关美国情报体系确信俄罗斯通过网络手段干预2016年美国总统选举的报道[2]。俄罗斯则对此予以否认。对于美国可能入侵俄罗斯电网,俄罗斯《观点报》称,美国一直指责其他国家对美发动网络攻击,但实际上,美国才是对他国发动网络攻击的真正凶手。对一个国家的电力系统等关键设施发动网络攻击,将给平民造成重大损失,这完全是恐怖主义行径。

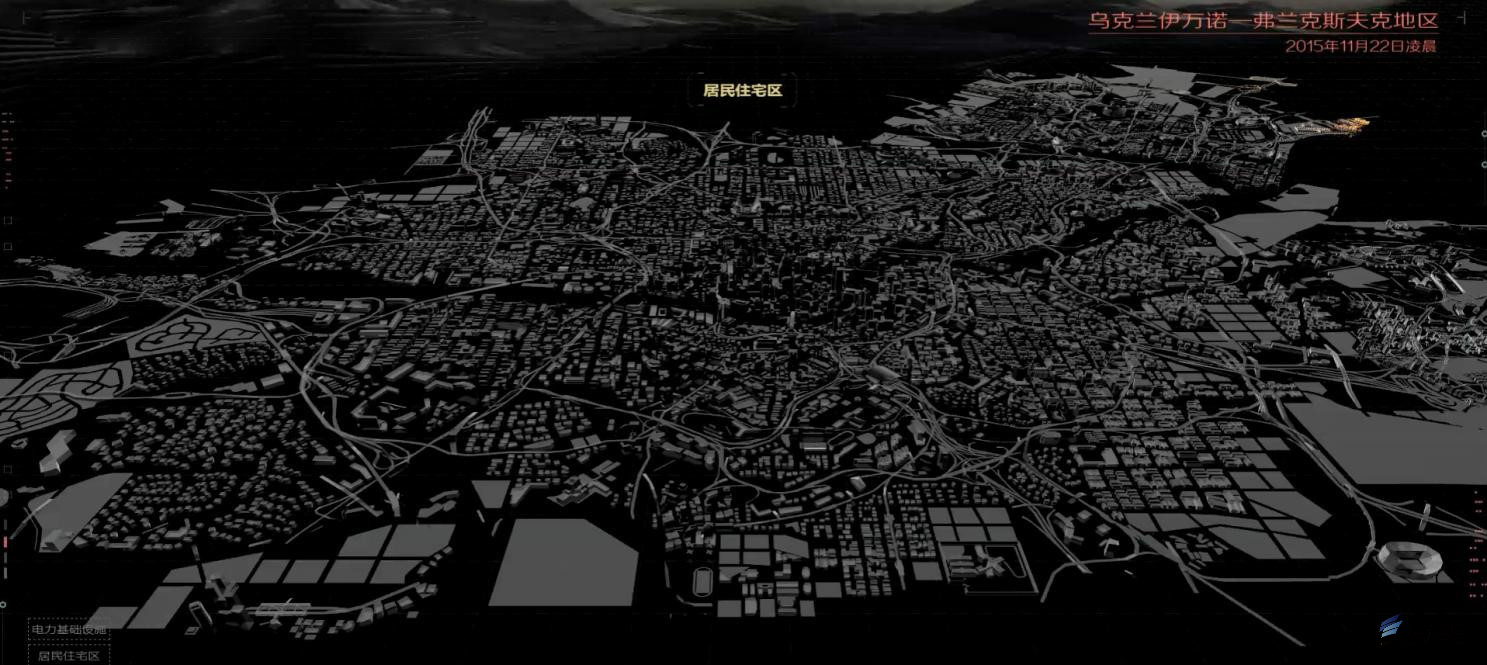

电力基础设施是关键基础设施至关重要的组成部分。一个国家的电力系统安全不仅关系到电网的稳定运行,也关系到国家能源安全和国计民生,甚至关系到国家的利益和安全。由于电力系统具有结构复杂多样、分布广泛、重要性高的特点,一旦系统瘫痪则影响巨大,因而极易成为网空攻击的首选目标。例如,2015年12月23日,乌克兰电力系统遭受网络攻击,造成大规模停电事故[3],影响波及8万家庭(如图1-1所示安天对乌克兰电力系统遭受网络攻击事件的可视化复现);2019年3月7日开始,委内瑞拉国内包括首都加拉加斯在内的大部分地区停电超过24小时,委总统马杜罗指出,大规模停电是美方网络攻击造成的[4],随后连续多日大规模停电造成民众严重恐慌,引发社会秩序混乱[5];2019年6月16日,阿根廷和乌拉圭因互联电网发生“大规模故障”导致全国性停电,乌拉圭乌特电力公司称“具体故障原因仍有待查明,不排除是网络攻击导致”[6]。

图 1-1安天对乌克兰电力系统遭受网络攻击事件的可视化复现

2019年6月21日,根据雅虎新闻报道,美国两名情报官称,美国对伊朗一个网络组织发动了网络攻击。而2019年7月13日,美国纽约发生了大规模停电事故,随后则又开始有攻击来自于伊朗的各种传闻。

不论是美俄间相互指责的“罗生门”,还是上述“网络攻击”事件的种种猜测,都表明在网络攻防对抗中,对于高能力/超高能力威胁行为体行动的感知普遍有限,溯源十分困难,因而防御工作无法做到有的放矢。而且,这种对涉及国家安全风险的认知缺失或认知错误,极易引发战略上、战术上的误判,甚至可能造成不可挽回的后果。2018年,特朗普已授权美军网络司令部可在未获总统批准的情况下直接实施攻击性网络行动。简化网络攻击授权,凸显了美方所谓的“积极防御”实为先发制人的打击战略,网络进攻性色彩愈加浓厚。作为被美方明确列为的“竞争对手”,我国家关键信息基础设施的网络安全防护形势日益严峻,常态化网络安全防护工作的迫切性日益突显。

针对电力系统等关键信息基础设施面临的突防威胁,应基于叠加演进模型构建动态综合网络安全防御体系,以基础结构安全和纵深防御为主体的综合防御体系为基础,叠加动态的积极防御以应对高级复杂威胁。基础结构安全与纵深防御能力需要具有“深度结合、全面覆盖”的综合防御特点,积极防御与威胁情报能力需强调“掌握敌情、协同响应”的动态防御特点。

但是目前我国关键信息基础设施防护体系尚存在各个方面能力的缺失。以电力设施为例,在基础结构安全方面,为了保障电力系统业务的连续性和稳定性,对系统进行更新升级、打补丁等安全动作有着近乎苛刻的谨慎,大量陈旧漏洞成为暴露在外的威胁敞口,都会给攻击者以可乘之机;在全面纵深防御方面,很多工控网络并没有建立起有效的纵深防御体系,依然采用单纯依赖物理隔离的方式维持网络信息系统安全,而大量事实证明,仅靠物理隔离难以在网络空间有效对抗高能力对手的威胁;在积极防御方面,多数电力企业尚未部署全要素信息采集、异常监控、深度分析等安全系统,无法感知网络安全态势。此外,为了保障电力系统的正常运行,无法采用自动化的威胁响应机制,无防护甚至不安全的远程访问等问题的客观存在均为系统安全埋下了巨大隐患。我方目前普遍存在的网络防护现状不仅防不住高能力网空威胁行为体的攻击,而且无法确定是否“敌已在内”。

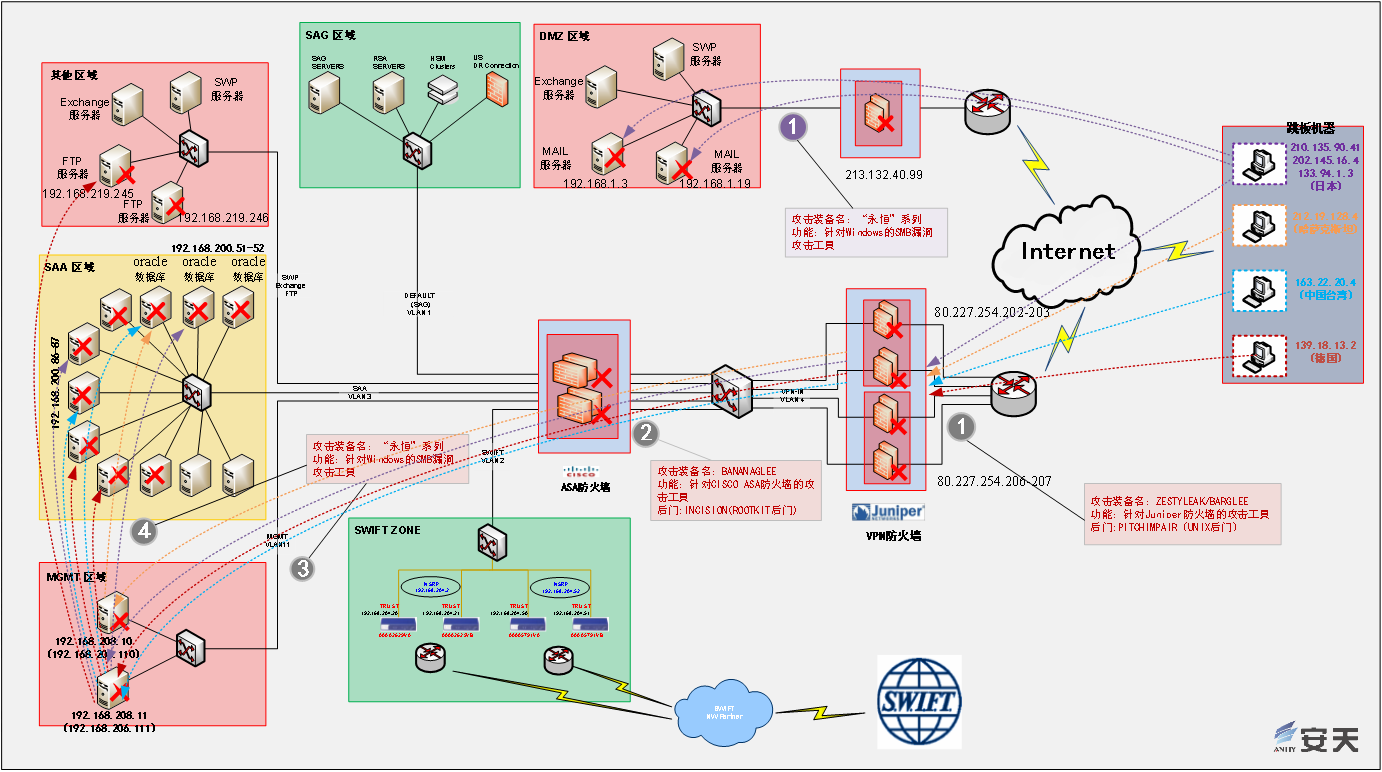

图1-2“方程式组织”对EastNets网络的攻击过程

在网络攻击方面,美方一直秉承“建立全面的植入和持久化能力”的理念,(如图1-2所示“方程式组织”对EastNets网络的攻击过程),强调对各种场景的全面穿透能力,为长期的信息窃取和日后可能的网络战做准备。一旦在目标系统达成持久化,攻击者能够实现随时从计算机网络利用(即CNE)到计算机网络攻击(即CNA)的无缝切换,对目标网络进行破坏和摧毁。美方具有全球最强的体系化网络攻击能力。在复杂的组织机构、庞大的人员规模和充沛的预算保障下,美方建设了一系列大型的信号情报获取和作业的工程系统,研发了制式化装备体系,建立了支撑网空情报活动和攻击活动的框架,将情报获取、进攻作业、积极防御等网空能力整合成整体国家能力。在网空作业时,美方以Administration(行动管理与资源保障)、Preparation(行动准备筹措)、Engagement(接触目标与进攻突防)、Presence(持久化驻留潜伏)、Effect(致效能力运用)、Ongoing Processes(全程持续支撑作业)为步骤,通常结合人力作业、物流与仓储劫持、供应链攻击、摆渡攻击等多种方式,依托其制式化、全平台、高能力的网空攻击装备体系实现了可针对各种端点设备、网络设备、网络安全设备的全IT场景覆盖。

面对高能力/超高能力网空威胁行为体的网络威胁,在具备有效防御体系的基础上,实施持续常态化威胁猎杀,能够提高保障等级。尤其是在缺失有效防御体系的情况下,更需要针对潜伏的威胁展开“威胁猎杀”(Threat Hunting)行动[7],从而做到对突防威胁的“找出来”和“赶出去”。

在威胁猎杀的相关理论研究和实践方面,国际上已经有很多前沿探索,其中美国走在世界前列。早在2016年初,美国国防部就已经高度重视威胁猎杀工作,呼吁业界加强对其猎杀工作的支持,并呼吁业界向其提供用于猎杀网络潜在威胁的各种支撑工具[8]。基于网络信息系统的重要程度、安全预算、所面临的威胁等级等因素的综合考量,威胁猎杀可以分为两种:一种是美国国防部所指的常态化的威胁猎杀,适用于各种重要的网络系统,以应对高/超高能力的网空威胁行为体;另一种就是临时化的威胁猎杀,用于应对各种突发性威胁/严重威胁,这种临时化的威胁猎杀更具挑战性。当然,由于威胁猎杀工作往往需要付出极高的成本,“猎杀”范围一般只针对高价值系统。临时化的威胁猎杀往往是无奈之举,在资源充足的情况下,应该进行常态化的威胁猎杀,这也是未来的趋势。

大国博弈背景下的网络战威胁形势日益严峻,威胁猎杀是有助于关键信息基础设施、重要部门和大型政企单位降低网络安全风险隐患的有效应对方法,使其即使面对高能力网空威胁行为体也能达到“防患于未然”的要求。当前最重要的举措,正是开展能力导向建设模式的规划与建设工作,构建针对已知威胁的有效防护能力,支撑猎杀未知威胁的体系化防御措施。本文将就威胁猎杀的重要性以及如何做好威胁猎杀工作,提出一些思考和具体实施方法。

2 、威胁猎杀概述

从防御者视角看,威胁猎杀是积极防御层面一种主动和迭代的威胁检测方法,不同于攻击者已经完成攻击并对业务系统造成严重损害后(即所谓“事后环节”)才采取行动的取证、分析、处置工作,威胁猎杀是针对突防后潜伏状态的威胁,是在“潜伏的事中”、“攻击破坏或盗取信息的事前”。结合“NSA/CSS技术网络空间威胁框架V2”[9](如下图2-1所示),从攻击者视角看,网络战或网络攻击造成的后果将表现Effect阶段。例如在此阶段实施数据窃取导致重要核心资产的渗出,或者通过破坏硬件致使被攻击者资产受到损坏。Effect阶段是整个威胁攻击过程中决定性的一环,而威胁猎杀所针对的作业阶段是Presence阶段以及Ongoing Processes阶段中的命令与控制、规避等活动,避免其发生资产损失等一系列严重的后果。

图 2-1NSA/CSS技术网空威胁框架V2

3 、威胁猎杀整体运行方法

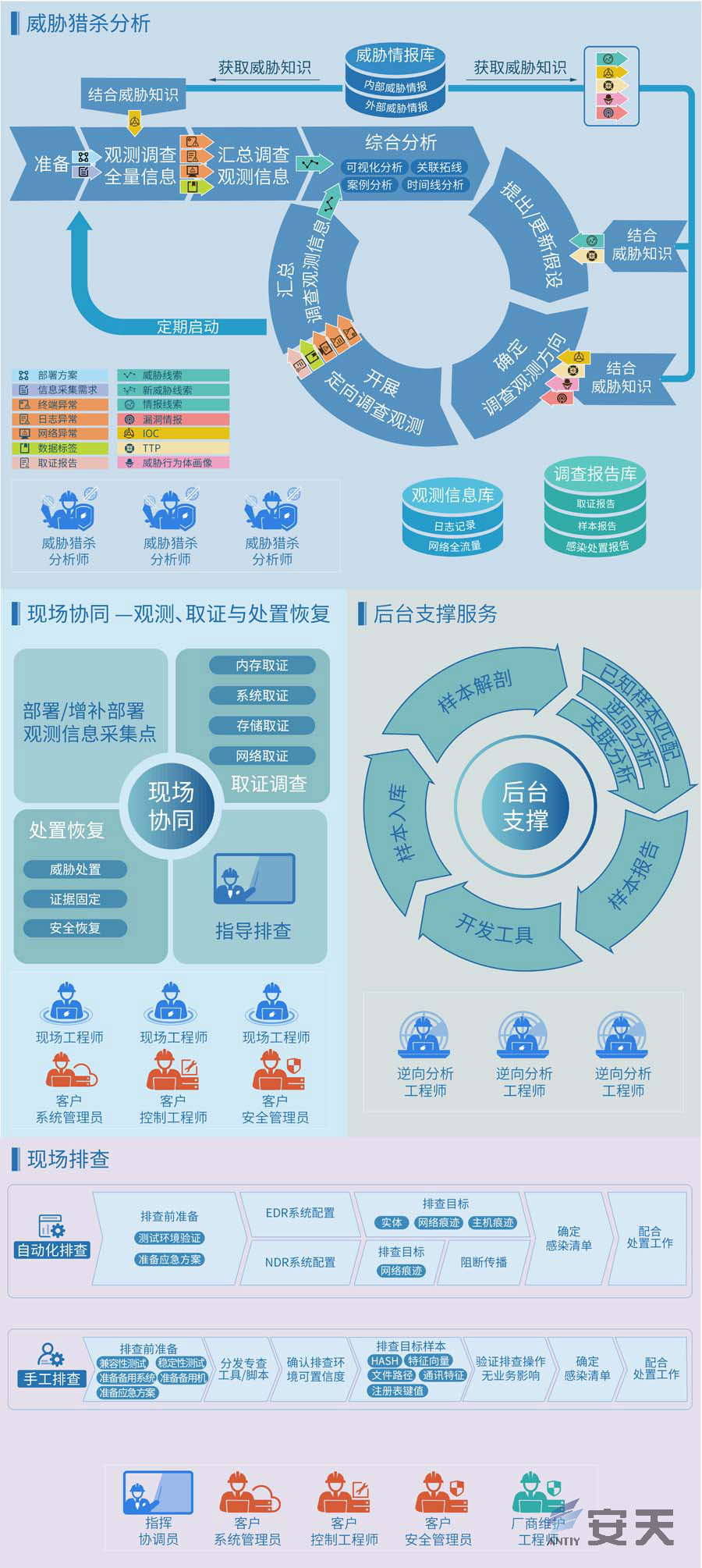

威胁猎杀是一种协同配合的工作方法,基于工作性质、工作重点部位与参与人员组织,安天将威胁猎杀划分为威胁猎杀分析、现场协同与后台支撑服务、现场排查三个层面。这三个层面相应人员在负责各自工作的同时,也会根据其他层次的输入信息进行工作,并生成相应的输出信息给予不同的层面,实现三个层次相互之间的协同联动进而展开威胁猎杀工作。以下基于威胁猎杀概览视图(如下图 3-1所示)对三个层次的工作进行简单的描述。

威胁猎杀分析层,由威胁猎杀分析师完成此部分工作。威胁猎杀初期,需要准备信息采集需求和部署方案,并向现场下发观测信息采集节点部署需求。威胁猎杀分析师对观测信息库、报告库中的信息进行观测调查,并结合威胁知识,产生初步的异常,汇总调查观测信息形成威胁线索。对威胁线索进行综合分析并结合威胁知识提出/更新假设,确定调查观测方向,进而开展定向观测调查,汇总定向调查观测信息形成新威胁线索,进行下一个周期。为了保证信息量充足,需定期启动对全量信息的观测调查。

现场协同与后台支撑服务层面,现场工程师协同系统管理员、控制工程师、安全管理员完成现场协同,逆向分析工程师为现场协同提供后台支撑服务。具体来说,现场相关人员根据下发的增补清单增补部署观测信息采集点,基于现场取证节点清单进行取证调查,并向后台提交样本和相关信息。逆向分析工程师在后台对样本进行一系列分析之后,为现场输出样本分析报告,并提供专查工具和EDR/NDR特征包。现场相关人员基于专查工具和EDR/NDR特征包指导现场排查工作,并基于现场排查上报的感染清单,协同配合完成处置工作。同时,现场相关人员会向报告库提交取证、样本与感染报告。

现场排查层面,基于下发的特征包及其加载指南、专查工具及其使用手册,指挥协调员协同客户系统管理员、安全管理员、控制工程师以及厂商维护工程师完成现场排查工作。根据网络信息系统中不同业务场景,现场排查可分为自动化和手工排查两种。对于包含EDR/NDR等安全防御措施的业务场景,基于特征包及其加载指南进行自动化排查;对于无法进行自动化排查的业务场景,则基于专查工具及其使用手册开展手工排查。

在后续的内容中,会对威胁猎杀分析、现场协同与后台支撑服务、现场排查三个层面的内容进行细致的描述,并结合相关实践参考详细说明威胁猎杀整体运行方法。

图 3-1威胁猎杀概览视图

3.1 威胁猎杀分析

3.1.1 准备

对关键信息基础设施和重要网络信息系统开展威胁猎杀初期,需要进行一系列的猎杀准备工作。威胁猎杀分析师需要制定信息采集需求,并基于对客户的网络拓扑结构、资产信息、网络中部署的采集设备等信息的充分了解,制定相应的部署方案,下发观测信息采集点部署需求给现场工程师和客户系统管理员、控制工程师、安全管理员。现场工程师协同相关人员根据需求部署观测信息采集点。

实践参考:

对于开展威胁猎杀的网络信息系统需具备全量信息采集系统,如果没有,可以进行临时部署。在网段的出入口、连接重要主机的交换机处部署网络流量的全要素信息采集系统(如安天探海)。在终端侧部署端点日志记录系统(如syslog或安天二级管控和日志处理平台)。如果不能部署日志记录系统则现场工程师采用手工收集。

3.1.2 观测调查全量信息

在威胁猎杀准备工作就绪后,威胁猎杀分析师对观测信息库中的全量信息进行观测调查,结合威胁情报库中威胁知识中的IoC,排查已知威胁。然后对观测信息库、报告库(取证报告、样本报告、感染处置报告)进行关联查询、匹配查询、异常模式匹配产生初步的异常(终端异常、日志异常、网络异常)以及数据标签。

实践参考:

不符合现场业务环境性质或操作习惯的HTTPS/TLS加密应用数据组通道的“白流量”;

P2P等常用于隐蔽通信的网络流量;

协议类型与其常用端口不符(如SSH通讯未使用22端口);

HTTP中User-Agent异常(如User-Agent值为CMD-Dir等命令参数);

URL请求的文件格式不符(如请求的是JPG后缀,实际文件是PE或脚本文件格式);

文件传输中出现非常规文件扩展名(如下载文件中扩展名为.com、.scr,或双扩展名、反转扩展名等);

文件扩展名与文件实际格式不一致(如某文件扩展名为JPG,但其实际格式是PE或脚本)。

非系统目录发现系统自带程序文件名(如cmd.exe在临时目录中出现);

快捷方式文件内容中包含系统命令或脚本命令(如VBS、PowerShell、CMD)调用;

3.1.3 汇总调查观测信息

观测调查全量信息之后会产生初步的异常和数据标签,威胁猎杀分析师对异常和数据标签进行汇总调查观测,从而发现威胁线索,而威胁线索实际上相当于概括的异常。威胁猎杀分析师发现的威胁线索会输入到综合分析。

实践参考:

发现有多台主机收到关键字为“简历”的可疑邮件;

基于SSH远程登陆6789端口这一检索条件进行匹配查询发现多台主机开启了6789异常端口;

基于对账户被添加到域管理员组或系统管理员组的日志进行查询,发现1个账户被添加域管理员组;

网络中多台计算机进程列表中发现带有双扩展名的进程。

3.1.4 综合分析

综合分析实际上就是分析威胁线索。威胁猎杀分析师对威胁线索进行可视化分析、拓线分析、案例分析、时间线分析得到更有价值的威胁线索。在这一分析过程中,威胁线索包含两种来源,一种是汇总调查观测信息发现的威胁线索,另一种是对定向调查观测发现的异常进行汇总发现的新威胁线索。威胁猎杀分析师基于综合分析之后获取的威胁线索提出/更新假设。

以可视化分析为例进行简单的介绍,可视化分析是基于多源异构数据融合的多维度关联分析技术,可以更直观的展示、分析线索数据,辅助分析人员发现新威胁线索和事件。具体来讲,可视化分析是一个关联计算的迭代,选择合适的关联算子,如IP或域名,查找与之相关的数据。可视化分析系统可以自定义关联维度,深度探索和拓线,智能推荐强关联线索数据,并显示关联关系、关联路径、关联数据标定、新增及删除。美国Palantir公司使用其Gotham产品APT威胁的演示,形象地展现了美方如何使用可视化技术实现威胁猎杀综合分析[10]。

实践参考:

针对多个主机收到包含“简历”关键字的邮件的威胁线索进行拓线分析,发现该邮件的发件人给其他主机发送了包含“账单”关键字的邮件;

在乌克兰停电事件案例中,存在利用SSH远程登录6789端口的情况,其登录密码是一段特殊的字符串。验证本次SSH远程异常登录中使用的密码是否与上述案例中密码相同;

针对账户被添加到域管理员组的威胁线索进行拓线分析,发现多个账户被添加到域管理员组;

网络中多台计算机进程列表中发现带有双扩展名的进程,根据文件HASH对比发现这些计算机中感染的样本都是同一文件,将这些文件的创建日期和修改日期进行汇总分析,找出最早感染的计算机。

3.1.5 提出/更新假设

威胁猎杀分析师基于综合分析结果,并结合从威胁情报库(外部威胁情报、内部威胁情报)中获取的情报线索、TTP等威胁知识提出/更新假设。其中,威胁猎杀分析师基于观测调查全量信息产生的初步异常进行汇总调查观测发现的威胁线索,结合威胁知识,能够提出相应的假设,并确定调查观测方向。

此外,还可以基于定向调查观测产生的定向异常以及取证报告进行汇总发现的新威胁线索,结合威胁知识,更新假设。例如,某些假设被否定或被更新了,也可能会无意中发现全新的线索,威胁猎杀分析师可以基于此提出全新的假设。简单来讲,观测调查全量信息是为了产生新的假设,而定向调查观测信息是为了对原有的假设进行修订或者排除不合理的假设,进而确定调查观测方向。

提出或更新的假设可以包含三个不同的层面:首先,是威胁行为体层面的假设;其次,是威胁行为体TTP层面的假设;还有,就是具体行为异常或可疑行为层面的假设。下面简单列举针对三个层面假设的实践参考。

威胁行为体层面的假设:威胁猎杀分析师基于诸如“美向俄电网植入恶意代码”的情报线索提出假设。

假设1:网内潜伏着“方程式”组织的威胁行为体

假设2:网内潜伏着“海莲花”组织的威胁行为体

威胁猎杀分析师基于情报线索和假设,结合所掌握的攻击组织威胁情报,如“方程式”、“海莲花”等的威胁特征(特别是IoC)确定调查观测方向,基于IoC开展定向调查观测,发现网内潜伏着“方程式”组织的威胁行为体,那么就可以基于“方程式”组织的TTP更新假设。

威胁行为体TTP层面的假设:威胁猎杀分析师基于威胁行为体TTP,如鱼叉式钓鱼攻击、社工钓鱼链接、漏洞利用、通信加密、远程登录、通讯连接等,提出假设。

假设1:白象组织通过鱼叉式网络钓鱼植入了恶意软件,并通过弱口令渗透传播到内网主机,利用漏洞获取主机权限

假设2:白象组织渗透潜伏后,使用AutoIt语言编写的恶意软件窃取数据并打包回传到远程服务器;

假设3:APT28组织渗透潜伏后,通过控制域控制器等方式横向移动到工业监控层节点,其中OPC服务器节点涉及敏感数据,SCADA系统节点涉及生产运行控制。

威胁猎杀分析师基于提出的假设,确定后续的方向为,如一台主机被控,还有哪些其他主机被控,此外,还需重点关注受控主机的流量还连接过哪些主机,查看日志中连接记录等。威胁猎杀分析师基于这些观测调查的方向开展调查。基于受控主机通信连接等情况会形成相应的假设。

具体异常行为层面的假设:威胁猎杀分析师基于诸如添加账户到域管理员组的具体异常行为提出假设。

假设1:该账户参与了合法的管理活动

假设2:这是一个通过提权进行的横向移动

假设3:这是一个误操作

威胁猎杀分析师基于提出的假设,确定后续观测调查的方向,这是否是一个恶意操作,它可能是什么组织的。如果确定这是一个通过提权进行的横向移动,接下来就要形成相应的假设。威胁猎杀分析师基于威胁知识能够知道,APT28、Duqu等攻击组织均是采用控制域控制器的方式进行横向移动,那么就可以形成相应的假设,如APT28组织渗透潜伏后,通过控制域控制器进行横向移动到重要控制节点等。一旦在调查中发现了相应的线索,就能够采用APT28组织的TTP将所有受控节点找出来。

3.1.6 确定调查观测方向

在提出/更新假设之后,威胁猎杀分析师结合从威胁情报库中获取的IoC、TTP、漏洞情报、威胁行为体的特征等威胁知识确定调查观测方向。随着线索的不断更新,某些假设被否定、更新甚至形成了新假设,调查观测方向也会随之发生变化并形成新的调查观测方向。在确定调查观测方向之后就能够开展定向调查观测。

对于上述提出或更新假设的三个不同层面,即威胁行为体层面的假设、威胁行为体TTP层面的假设、具体行为异常层面的假设,在其观测调查方向上是有很大不同的,以下列举针对三个不同层面假设的观测调查方向的实践参考。

基于威胁行为体层面的假设,确定调查观测方向:

确定调查观测方向1:“方程式”、“海莲花”等攻击组织的威胁特征,特别是IoC,包括对IP、域名、HASH、注册表键值、文件路径、原始文件名等标志性信息进行观测。

基于威胁行为体TTP层面的假设,确定观测调查方向:

确定调查观测方向1:查看流量侧的邮件数据,包括发件人、收件人、关键字(如“简历”、“账单”)等信息,还有哪些主机上收到相应邮件或发件人还发送了邮件给哪些主机等;

确定调查观测方向2:查看主机侧哪些主机中存在AutoIt语言编写的恶意软件、查看网络流量中以POST方式回传以MD5命名的RAR包,查看主机中ShellCode片段等信息;

确定调查观测方向3:查看通信连接情况,重点关注哪些流量连接了OPC服务器、SCADA系统,以及OPC服务器、SCADA系统的流量还连接了哪些其他主机,包括查看网络数据、查看网络信息系统日志(包括登录日志、事件日志、进程日志和网络访问日志等)等。

基于具体异常行为层面的假设,确定观测调查方向:

确定调查观测方向1:询问管理员了解诸如承载业务的特点、近期运维工作情况等;

确定调查观测方向2:询问主机使用者是否是误操作等;

确定调查观测方向3:查看网络信息系统日志(包括登录日志、事件日志、进程日志和网络访问日志等);

3.1.7 开展定向调查观测

威胁猎杀分析师根据调查观测方向开展定向调查观测。首先,威胁猎杀分析师基于调查观测方向,对观测信息库及报告库进行关联查询、匹配查询、异常模式匹配。如果发现信息源不足,威胁猎杀分析师会向现场工程师下发观测信息采集节点增补清单,现场工程师协同相关人员根据下发的清单增补部署观测信息采集点,如部署安天探海采集网络流量全要素信息等。同时,威胁猎杀分析工程师会下发现场取证节点清单,现场工程师根据现场取证节点清单进行相应的取证调查。

3.1.8 汇总调查观测信息与定期启动

开展定向调查观测会产生包括终端异常、日志异常、网络异常、数据标签和取证报告。威胁猎杀分析师基于定向调查观测获得的异常、数据标签以及取证报告进行汇总调查观测,发现新威胁线索。对新威胁线索进行综合分析,进而提出/更新假设。理想情况下,上述过程会逐渐达到无异常可分析的饱和平衡状态,防护等级越高饱和平衡的速度就越快。然而,还是需要定期启动观测调查全量信息,以发现更多的威胁线索,避免因为信息积累不足造成威胁线索的缺失。

3.2 现场协同与后台支撑服务

3.2.1 现场协同

1. 部署/增补部署观测信息采集点

威胁猎杀分析与现场协同存在动态交互:一方面,在威胁猎杀分析准备阶段,现场工程师协同客户系统管理员、控制工程师、安全管理员基于威胁猎杀分析师下发的观测信息采集点部署需求部署观测信息采集点;另一方面,在开展定向调查观测阶段,现场工程师协同客户相关人员基于威胁猎杀分析师下发观测信息采集节点增补清单,增补部署观测信息采集点。

2. 取证调查

威胁猎杀分析中开展定向调查观测阶段会下发现场取证节点清单,现场工程师协同相关人员基于现场取证节点清单进行取证调查工作。取证调查一般包括内存取证、系统取证、存储取证、网络取证。当然,现场工程师与客户相关人员的取证调查工作需符合现场取证原则,如对相关主机的取证调查需要获得司法授权、取证调查工作不能影响业务系统的正常运行、删除或使用工具需获得许可等。此外,还要注意取证工作的隐秘性,根据需要可以保持隐秘的替换受害主机或者将其引入蜜网或网空欺骗环境,如安天捕风蜜罐系统。

现场工程师协同相关人员完成取证调查工作之后,会将样本和相关信息提交到后台,由后台提供相关的支撑服务,后台会将样本分析报告输出到取证调查阶段,取证调查阶段的人员取证报告提交到报告库。

3. 指导排查

逆向分析工程师根据提交的样本和相关信息也会为指挥协调员提供专查工具以及EDR/NDR特征包,指挥协调员会下发相应的特征包及其加载指南和专查工具及其使用手册给相关人员及厂商维护工程师进行现场排查。

4. 处置恢复

在指导排查下发特征包和专查工具之后,指挥协调员协同客户相关人员和厂商维护工程师基于特征包及其加载指南和专查工具及其使用手册进行现场排查,确定感染清单,并上报感染清单给现场工程师。现场工程师根据感染清单协同相关人员及厂商维护工程师进行处置工作,包括对威胁进行处置、将威胁引入蜜网或网空欺骗环境进行证据固定、开展安全恢复工作等。同时,将感染处置报告提交至报告库。

3.2.2 后台支撑服务

逆向分析工程师对取证调查阶段提交的样本进行解剖,之后与已知样本进行匹配,即在海量样本知识库中进行匹配查询,对于匹配到的样本可以快速的获取其样本报告,对于未匹配到的样本需要进一步对其进行逆向分析、关联分析、同源分析,最终会形成样本报告,并判定其家族亲缘关系,既往和威胁行为体的关联结果等。根据检测特征开发专查工具和EDR/NDR特征包并提供给指挥协调员。逆向分析工程师输出样本分析报告给现场相关人员调查取证,同时输出威胁知识,并将其提供给内部威胁情报库。为威胁猎杀工程师提供更多的威胁知识,使其能够发现新的线索从而更新假设,生成更多的调查观测方向。

3.3 现场排查

基于下发的特征包及其加载指南、专查工具及其使用手册,指挥协调员协同客户系统管理员、安全管理员、控制工程师和厂商维护工程师共同完成现场排查任务。根据不同的场景,现场排查可以分为两种,对于包含EDR/NDR等安全防御措施的业务系统场景,基于特征包及其加载指南进行自动化排查;对于无法进行自动化排查的业务系统场景,则基于专查工具及其使用手册开展手工排查。

3.3.1 自动化排查

对于包含EDR/NDR设备(如安天智甲终端防御系统和安天探海威胁检测系统)的业务系统场景,指挥协调员协同客户相关人员和厂商维护工程师根据下发的特征包、加载指南开展自动化排查。根据设备的不同,自动化排查分为EDR和NDR两种排查手段。但是不论是基于EDR的自动化排查,还是基于NDR的自动化排查,在排查前需要进行一些准备工作。排查前准备工作包括测试环境验证和准备应急方案,如对于关键信息基础设施和重要网络信息系统,建设测试环境验证方案,即对环境稳定性进行一个验证测试,确保对工控系统网络的业务没有影响,或者保障对业务系统影响最小化。在稳定性验证测试的基础上,才能继续开展后续的自动化排查工作。

在排查前准备工作完成后,继续开展自动化排查工作。基于EDR的自动化排查,首先根据特征包、加载指南进行EDR系统配置。然后开始排查目标,包括排查目标样本实体、排查目标样本主机痕迹、排查目标样本网络痕迹。排查目标样本实体,即根据已分析样本,查找当前主机磁盘或内存中是否存在与其内容完全相同或基本相同的样本文件;排查目标样本主机痕迹是指虽未找到目标样本文件或进程,但找到了其执行后必然产生的文件、注册表键值或配置文件中的修改结果等,也说明当前主机受到感染;排查目标样本的网络痕迹是指连接的C2记录等。指挥协调员协同相关人员完成目标排查后,能够确定感染清单,并将感染清单上报。

基于NDR的自动化排查,首先,同样是根据特征包、加载指南进行NDR系统配置。然后开始排查目标,与EDR自动化排查不同的是,这里主要是排查目标的网络痕迹,如连接的C2记录等。在排查到目标连接的C2记录等,指挥协调员协同相关人员会执行相应措施阻断样本传播。最后,确定感染清单,并将感染清单上报,协同配合现场相关人员完成处置工作。

3.3.2 手工排查

对于无法进行自动化排查的业务场景,基于配发的通用工具(如安天拓痕安全检查工具)、下发的专查工具、使用手册,指挥协调员协同相关人员开展手工排查。对于需要进行手工排查的业务场景,排查前准备工作也是非常重要的。排查前准备工作包括兼容性测试、稳定性测试、准备备用机、准备备份系统、准备应急方案,简单来讲,指挥协调员协同相关人员需要在一台具有类似业务网络操作系统和软件的计算机上模拟真实的业务场景,并在这台计算机上对专查工具进行兼容性测试、稳定性测试,确保对业务系统的影响最小化。然后,分析专查工具/脚本,确认排查环境的可置信度,对目标样本进行排查。排查目标样本的方式有多种,包括HASH、特征向量、文件路径、注册表键值、通讯特征等。在对目标样本排查完成后,指挥协调员协同相关人员验证排查操作对系统业务有没有影响。如果没有影响,确定感染清单并上报;如果有影响,利用排查前准备阶段准备的备用机/备份系统替换受影响的主机,保障排查操作对业务无影响。然后确定感染清单并上报,协同配合现场相关人员开展处置工作。

4、小结

对于像电力基础设施这样的复杂的关键信息基础设施和重要网络信息系统,需要把尝试罗列各种可能的网空威胁并设计零散防御措施进行被动应对的传统式威胁导向建设模型,演化为全面建设必要的网络安全防御能力,并将其有机结合以形成网络安全综合防御体系的能力导向建设模型。安天基于著名网络安全研究机构SANS的“滑动标尺”模型,提出了叠加演进的网络空间安全能力模型。其中基础结构安全类别的能力,来自于在信息化环境的基础设施结构组件以及上层应用系统中所实现的安全机制,兼具安全防护和系统保障的双重意义,主要作用是有效收缩信息化环境中基础设施所存在的攻击面。纵深防御类别的安全能力,来自于附加在网络、系统、桌面使用环境等信息技术基础设施之上综合的体系化安全机制,以“面向失效的设计”为基本原则构建防御纵深,通过逐渐收缩攻击面以有效消耗进攻者资源,从而实现将中低水平的攻击者拒之门外的防御作用。在保障安全能力的“深度结合”、“全面覆盖”基础上,建设以态势感知为核心的威胁情报驱动的动态防御能力体系,做到“掌握敌情”、“协同响应”,重点是在敌情想定的基础上提升网络系统的可弹性恢复水平,特别是依靠具有动态特性的积极防御能力,在威胁情报能力的驱动下,通过全面持续监控发现威胁踪迹,并针对潜伏威胁展开“猎杀”行动,从而发现并消除威胁。

对于开展威胁猎杀工作,经常被问到的一个问题是,威胁猎杀应该做到什么时候为止?为了对抗高能力/超高能力的网空威胁行为体,应对针对关键信息基础设施和重要网络信息系统的网络安全问题,威胁猎杀工作应该是永无止境的。从发达国家的经验来看,美国国防部就指出,它的网络是极其重要的,为了应对可能长期潜伏存在的网络攻击行动开展常态化的威胁猎杀,需要将威胁猎杀变成日常化、常态化的工作持续开展。当然,威胁猎杀工作需要大量的成本准备,由于成本的限制,需要根据网络的重要程度、现有网络防御设施的防护能力水平,展开有针对性的威胁猎杀工作。但是,对于重要的网络信息系统,尽管缺乏基础条件,也应该开展常态化的威胁猎杀工作。电力系统作为关键基础设施,已经成为网空威胁行为体所觊觎的重点目标,亟待通过定期开展威胁猎杀工作,使潜在威胁无处遁形。

5、参考文献

[1] U.S. Escalates Online Attacks on Russia’s Power Grid

https://www.nytimes.com/2019/06/15/us/politics/trump-cyber-russia-grid.html

[2] Russian interference in the 2016 United States elections

https://infogalactic.com/info/Russian_interference_in_the_2016_United_States_elections

[3] 乌克兰电力系统遭受攻击事件综合分析报告

https://www.antiy.com/response/A_Comprehensive_Analysis_Report_on_Ukraine_Power_Grid_Outage/

A_Comprehensive_Analysis_Report_on_Ukraine_Power_Grid_Outage.html

[4] Venezuela Denounces US Participation in Electric Sabotage

https://www.telesurenglish.net/news/Venezuela-Denounces-US-Participation-in-Electric-Sabotage-20190308-0021.html

[5] 委内瑞拉大规模停电事件的初步分析与思考启示

https://www.antiy.com/response/20190316.html

[6] 阿根廷全国大停电,背后或遭网络攻击?

https://www.freebuf.com/company-information/206255.html

[7] Hunt With Intention — Why You Should Adopt Threat Hunting and How to Get Started

https://securityintelligence.com/hunt-with-intention-why-you-should-adopt-threat-hunting-and-how-to-get-started/

[8]Analytics could be the key to cyber defense

https://defensesystems.com/articles/2016/06/16/dod-big-data-analytics-network-defense.aspx

[9] “方程式组织”攻击SWIFT服务提供商EastNets事件复盘分析报告

https://www.antiy.com/response/20190601.html

[10]Prepare, Detect, Respond, And Harden: Palantir Cyber In Action